|

TwojePC.pl © 2001 - 2024

|

|

RECENZJE | Techinka: Konfiguracja systemu Vyatta w ćwiczeniach |

|

| |

|

Techinka: Konfiguracja systemu Vyatta w ćwiczeniach

Autor: Łukasz Łaciak | Data: 09/06/11

| |

|

10. IPS i filtrowanie ruchu webowego.

IPS.

System zapobiegania włamaniom (ang. Intrusion Prevention System, IPS) jest zabezpieczeniem sieci przed wrogimi atakami mającymi na celu m. in. przejęcie danych czy uniemożliwienie działania (DoS, ang. Denial of Service).

W systemie Vyatta, IPS bazuje na otwartym oprogramowaniu Snort, który działając w czasie rzeczywistym analizuje ruch sieciowy w poszukiwaniu charakterystycznych oznak danych ataków oraz złośliwych kodów, a następnie zapobiega im.

Web Filtering.

Filtrowanie ruchu webowego jest narzędziem, przy pomocy którego firmy, jak również użytkownicy indywidualni mogą blokować niepożądany ruch, dzięki czemu można zwiększyć produktywność w firmach, nie zezwalając użytkownikom na korzystanie z zajmujących serwisów, a w domach można chronić pociechy przed treściami dla dorosłych oraz tymi niosącymi przemoc.

10.1. Topologia.

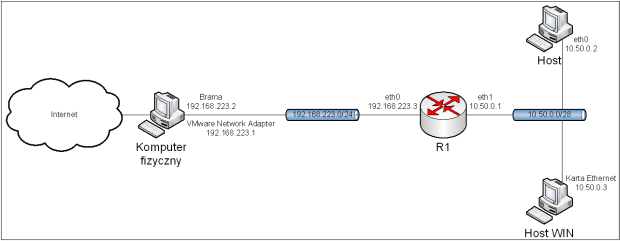

Obraz 10-1: Topologia sieci użytej w zadaniu

Komputer Host działa pod kontrolą systemu Vyatta, natomiast Host WIN pod kontrolą systemu Windows XP.

10.2. Przygotowanie wirtualnych sieci.

Wirtualne sieci zostały skonfigurowane identycznie jak w ćwiczeniu "9. Firewall".

10.3. Cel oraz założenia.

Celem niniejszego ćwiczenia jest konfiguracja systemu zapobiegania włamaniom, który wspomagać będzie firewall oraz filtrowanie ruchu webowego.

Aby w pełni wykorzystać możliwości zabezpieczeń przed intruzami, przydatna będzie konfiguracja zapory sieciowej.

10.4. Konfiguracja IPS.

Przed rozpoczęciem pracy należy wczytać zapisany stan sieci poleceniem 'load', gdyż topologia jest identyczna jak w ćwiczeniu "9. Firewall".

Poniższa konfiguracja dotyczy ograniczonej, darmowej wersji usługi, aby uzyskać wersję pełną trzeba wykupić Vyatta PLUS. Korzystając z wersji podstawowej uaktualnienia zagrożeń pojawiają się z 30 dniowym opóźnieniem.

Przed przystąpieniem do konfiguracji zaleca się rejestrację w serwisie snort.org w celu uzyskania kodu "oink", niezbędnego do automatycznej aktualizacji baz zagrożeń.

Składnia użytych poleceń:

- 'set content-inspection traffic-filter preset all' - określa rodzaj filtrowanego ruchu.

- 'set content-inspection ips actions priority-1 drop' - definiuje akcję dla ruchu oznaczonego priorytetem 1.

- 'set content-inspection ips actions other pass' - definiuje akcję dla inego ruchu.

- 'set content-inspection ips auto-update oink-code < kod>' - określa kod przyznany z serwisu snort.org.

- 'set content-inspection ips auto-update update-hour 12' - definiuje godzinę automatycznej aktualizacji.

- 'set content-inspection ips modify-rules internal-network 10.50.0.0/28' - określa sieć domową, która będzie chroniona.

R1:

set content-inspection traffic-filter preset all

set content-inspection ips actions priority-1 drop

set content-inspection ips actions priority-2 alert

set content-inspection ips actions priority-3 alert

set content-inspection ips actions other pass

set content-inspection ips auto-update oink-code 8f8735edd95b1279c98e72ee00d79c15ad54d2a9

set content-inspection ips auto-update update-hour 12

set content-inspection ips modify-rules internal-network 10.50.0.0/28

commit

Klasyfikacja priorytetów znajduje się w pliku "classification.config", który można wyświetlić poleceniem 'cat /etc/snort/classification.config'.

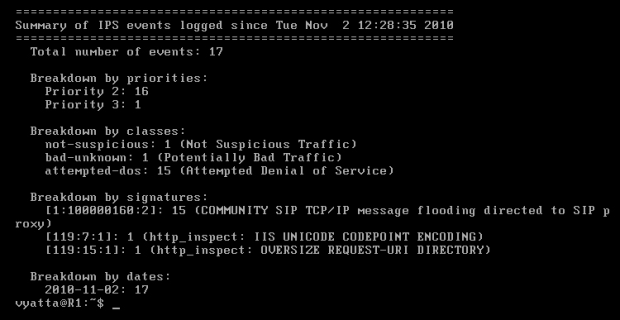

Na obrazie 10-2 przedstawione jest podsumowanie działania IPS, obejmujące liczbę wystąpień zagrożeń z podziałem na klasy lub sygnatury. Wywołano je poleceniem 'show ips summary' na komputerze R1, w trybie operacyjnym.

Obraz 10-2: Podsumowanie działania IPS

Raz skonfigurowana usługa IPS będzie chroniła sieć od potencjalnych zagrożeń bez konieczności ingerowania w nią, a w połączeniu z firewallem pozwala na kompleksową ochronę.

10.5. Konfiguracja filtrowania ruchu webowego.

W pierwszym scenariuszu zostanie zablokowany dostęp z sieci 10.50.0.0/28 do domeny allegro.pl oraz do stron skategoryzowanych na czarnej liście jako reklamy oraz treści dla dorosłych. Aby baza czarnej listy była dostępna, na samym początku trzeba ją zaktualizować poleceniem 'update webproxy blacklists' w trybie operacyjnym. Blokada będzie działała w godzinach 9-17 i w tym czasie próba wejścia na określone domeny skończy się przekierowaniem na adres witryny firmowej.

Składnia użytych poleceń:

- 'set service webproxy listen-address < adres IP>' - określa adres interfejsu, na którym będzie nasłuchiwany ruch.

- 'set service webproxy url-filtering squidguard local-block allegro.pl' - definiuje blokowaną domenę.

- 'set service webproxy url-filtering squidguard block-category ads' -ustala blokowaną kategorię na reklamy.

- 'set service webproxy url-filtering squidguard redirect-url http://firmowa.pl' - określa przekierowanie.

- 'set service webproxy url-filtering time-period < nazwa> days all time < zakres>' - określa zakres czasowy działania filtra.

R1:

set service webproxy listen-address 10.50.0.1

set service webproxy url-filtering squidguard local-block allegro.pl

set service webproxy url-filtering squidguard block-category ads

set service webproxy url-filtering squidguard block-category porn

set service webproxy url-filtering squidguard redirect-url http://firmowa.pl

set service webproxy url-filtering squidguard time-period OKRES days all time 09:00-17:00

commit

W kolejnym scenariuszu działanie będzie odwrotne, tj. domyślnie cały ruch webowy będzie blokowany, a dopuszczona zostanie tylko domena witryny firmowej.

Składnia użytych poleceń:

- 'set service webproxy url-filtering squidguard default-action block' -definiuje domyślną akcję.

- 'set service webproxy url-filtering squidguard local-ok firmowa.pl' - definiuje dozwoloną domenę.

R1:

delete service webproxy

set service webproxy listen-address 10.50.0.1

set service webproxy url-filtering squidguard default-action block

set service webproxy url-filtering squidguard local-ok firmowa.pl

set service webproxy url-filtering squidguard redirect-url http://firmowa.pl

set service webproxy url-filtering time-period OKRES days all time 09:00-17:00

commit

Jak widać konfiguracja filtra webowego jest prosta i szybka, a skutki są natychmiastowe. Należy tylko uważać, by nie przesadzić, bo może się zdarzyć, że część zawartości witryny leży w innej domenie, a wycięcie ruchu do zbyt wielu domen może być uciążliwe dla użytkowników w sieci.

|

|

|

|

|

|

|

|

|

|